Gli hacker possono vivere nei sistemi informatici per più di sei mesi senza essere rilevati. Le aziende devono diventare proattive per neutralizzare le minacce.

Vediamo un esempio lampante di queste tipologie di eventi con un focus su tempi e modalità per rilevare un attacco informatico:

Google ha pubblicato i dettagli della serie di minacce informatiche perpetrate ai danni di Samsung SDS, sponsorizzate dallo stato nordcoreano.

Il vero dilemma sono stati i tempi per rilevare questo attacco informatico.

Gli hacker nordcoreani hanno finto di essere recruiters di Samsung e preso di mira il reparto cyber security dell’azienda.

Secondo il nuovo rapporto Threat Horizons di Google, pubblicato questa settimana, gli hacker si sono spacciati per reclutatori Samsung e hanno inviato false offerte di lavoro ai dipendenti delle società di sicurezza che vendono software anti-malware.

Un tipico attacco massivo di social engineering con fini di spionaggio industriale e data mining.

Il Google Threat Analysis Group, il team di sicurezza di Google che ha scoperto le e-mail dannose. Ha fatto risalire gli attacchi allo stesso gruppo di hacker che in precedenza aveva preso di mira i sistemi di sicurezza su Twitter e altri social network tra la fine del 2020 e l’inizio del 2021.

Per acquisire credibilità e creare connessioni con i dipendenti dei reparti IT e Cyber security, gli attori hanno creato un blog di ricerca e più profili Twitter per interagire con potenziali obiettivi. Hanno usato questi account Twitter per pubblicare link al loro blog, video dei loro presunti exploit e per creare follow-up e ri-twittare i post di altri account tenuti sotto controllo.

Gli hacker si presentano come colleghi, esperti di sicurezza informatica, tramite profili LinkedIn, due dei quali ancora attivi, carpiscono informazioni facendo credere a dipendenti ed esperti IT di essere in cerca di figure professionali.

Tutto questo accadeva dall’inizio del 2021, senza che la leadership o il security management se ne accorgesse.

Samsung comunica di aver fatto report su tutti i profili sospetti fin ora rilevati.

Parliamo di circa 10 mesi per rilevare l’attacco informatico!

Dettagli:

L’attacco è particolarmente subdolo poiché corrompe i dipendenti che involontariamente o volontariamente potrebbero fornire al gruppo l’accesso ai mezzi (dati, password, procedure, ecc…) per eseguire un attacco mirato alla catena di approvvigionamento contro le organizzazioni che utilizzano gli anti-malware dell’azienda sotto attacco.

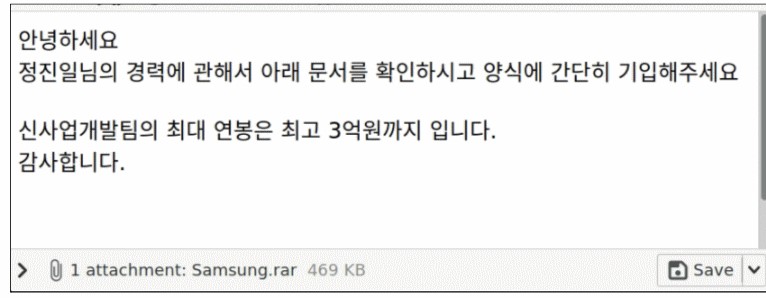

Le e-mail inviate durante l’attacco si ponevano come descrizioni di lavoro legittime per un ruolo in Samsung. La loro tattica è stata quella di inviare prima il PDF (figura precedente) non valido, che non si può aprire in un lettore PDF standard; in seguito, quando i dipendenti rispondono alla mail, inviano il file dannoso. File che aperto consente l’utilizzo arbitrario della macchina del dipendente all’hacker.

Gli hacker possono non essere scoperti per lunghi periodi e agire indisturbati sulle reti aziendali

Gli attacchi informatici rappresentano un rischio sempre più grave per le organizzazioni, ma molti membri delle leadership sembrano ritenere che la loro organizzazione non sarà presa di mira.

La realtà è che anche aziende Enterprise, esperte di settore e con reparti dedicati possono subire attacchi.

Se un’azienda è scoperta e non ha idea dei propri punti deboli, delle vulnerabilità che la caratterizzano e del valore dei dati in suo possesso è esposta a qualsiasi tipo di rischio.

Molte aziende che affermano di non essere prese di mira saranno già state violate, semplicemente non lo sanno ancora.

A riprova di ciò, il Mandiant Security Effectiveness Report 2020 ha rilevato che il 53% degli attacchi informatici riusciti si infiltra nelle organizzazioni senza essere rilevato e il 91% di tutti gli incidenti non ha generato alcun report!

Security Architect srl: Rilevamento e contenimento delle violazioni

La capacità delle organizzazioni di rilevare gli attacchi informatici ha effetti tangibili sulla produttività e redditività.

Vari rapporti hanno rilevato una correlazione tra il tempo necessario per individuare un’intrusione e il costo del ripristino.

Uno studio IBM ha stimato che le organizzazioni che hanno contenuto una violazione in meno di 30 giorni hanno risparmiato più di 900.000€ rispetto a quelle che impiegano più tempo.

Nel frattempo, un rapporto del Ponemon Institute suggerisce che le organizzazioni dovrebbero mirare a identificare una violazione entro 100 giorni.

Ha, inoltre, rilevato che il costo medio per identificare una violazione 100 giorni è di circa 5.300.000€, ma per le violazioni che richiedono più tempo per l’identificazione, il costo medio è più di 7 milioni di euro.

Esiste una correlazione simile in termini di contenimento di una violazione. Le violazioni che hanno richiesto meno di 30 giorni per essere contenute hanno avuto un costo medio di 4milioni. Mentre violazioni non contenute in tempi brevi arrivano a costare all’azienda fino al doppio.

La buona notizia è che l’evoluzione dei cyber attacks è accompagnata da un aumento dei metodi di detection e restraint.

Perchè rivolgersi ad un’organizzazione di esperti

Secondo il rapporto M-Trends 2020 di Mandiant, la maggior parte delle organizzazioni violate viene informata da esperti esterni. Ha rilevato che il 53% delle violazioni è stato scoperto da un’azienda esterna.

Le violazioni dei dati vengono quasi sempre contenute prima se vengono rilevate dal personale di un’organizzazione. Eseguendo valutazioni di routine delle potenziali vulnerabilità nella tua organizzazione. Mitigare i danni delle violazioni e identificare le vulnerabilità prima che si verifichi una violazione, vien da sé, che si tramuta in un enorme risparmio economico e in una tranquillità per il business.

Vediamo insieme alcuni metodi per evitare, contenere e contrastare attacchi esterni:

- Risk and Security Assessment e Vulnerability Assessment

- Information security continuous monitoring

- Dotarsi di un centro operativo esterno – Security Operations Center

- Affidare ad esperti la governance dei servizi IT – Information Technology Service Management

- Dotarsi di Security Plans e Disaster Recovery Plans portati a conoscenza di tutto il personale – Security Awareness Aziendale

Tutti i servizi erogati da Security Architect srl sono scalabili e personalizzabili in base agli asset e alle necessità del business e tutti i nostri test e report sono eseguiti da personale altamente qualificato che classifica e valuta le singole vulnerabilità.

scopri i nostri servizi:

Ultimi due giorni per registrarsi ad ACN: obbligo per le aziende coinvolte nella NIS2

Le 7 tendenze chiave della Cybersecurity e dell’IT nel 2025

Aeroporti di Puglia: ZERO attacchi andati a buon fine, la fortezza CyberSecurity targata Security Architect srl ha mantenuto le promesse

Cybersecurity aziendale: il tuo investimento è davvero efficace?

Le 5 tecniche malware più comuni nel 2024

SIEM, EDR, SOC: sicurezza IT proattiva e conformità NIS2

- Blog (75)

- Case Studies (20)

- Eventi (2)

- News (72)

- Febbraio 2025 (1)

- Gennaio 2025 (1)

- Dicembre 2024 (1)

- Novembre 2024 (2)

- Ottobre 2024 (2)

- Settembre 2024 (3)

- Luglio 2024 (4)

- Giugno 2024 (1)

- Aprile 2024 (2)

- Marzo 2024 (2)

- Febbraio 2024 (3)

- Gennaio 2024 (1)

- Dicembre 2023 (1)

- Novembre 2023 (4)

- Agosto 2023 (2)

- Luglio 2023 (3)

- Maggio 2023 (1)

- Marzo 2023 (3)

- Febbraio 2023 (2)

- Gennaio 2023 (3)

- Dicembre 2022 (2)

- Novembre 2022 (2)

- Ottobre 2022 (4)

- Settembre 2022 (2)

- Agosto 2022 (1)

- Luglio 2022 (4)

- Giugno 2022 (3)

- Maggio 2022 (3)

- Aprile 2022 (3)

- Marzo 2022 (3)

- Febbraio 2022 (3)

- Gennaio 2022 (2)

- Dicembre 2021 (4)

- Novembre 2021 (2)

- Ottobre 2021 (4)

- Settembre 2021 (4)

- Luglio 2021 (2)

- Giugno 2021 (1)

- Maggio 2021 (8)

- Aprile 2021 (27)

- Marzo 2021 (7)