Le nuove frontiere del Ransomware

In questo articolo cercheremo di fornire delle tracce su come proteggere i tuoi dati aziendali dai Ransomware.

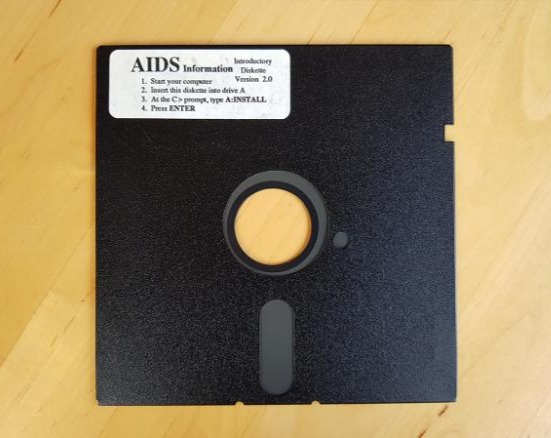

Il ransomware non è un nuovo vettore di attacco. In effetti, il primo malware di questo tipo è apparso più di 30 anni fa ed è stato distribuito tramite floppy disk da 5,25 pollici. Per pagare il riscatto, la vittima ha dovuto inviare denaro ad una casella postale a Panama.

Questo tipo di minaccia è cresciuta velocemente fino ad oggi.

Ora sul dark web sono disponibili kit di ransomware-as-a-service (RaaS) facilmente acquistabili anche a prezzi concorrenziali. Quindi potenzialmente chiunque può acquistarli e distribuirli e i cyber criminali hanno a disposizione un numero infinito di canali per infiltrarsi nelle organizzazioni.

Abbiamo approfondito l’argomento nuovi Ransomware qui:

Avviare un attacco ransomware significa ottenere un accesso ai dati in maniera discreta. E poiché i dipendenti ora possono accedere ai propri dati aziendali da qualsiasi luogo, spesso i software aziendali non possono rilevare le intrusioni.

Per proteggere l’azienda da questi attacchi, non bisogna semplicemente cercare i malware, ma è necessario avere informazioni approfondite continue sugli utenti, sugli endpoint che utilizzano e sulle applicazioni e sui dati a cui accedono.

Lo smart working migliora la produttività e facilita la vita al cyber crime

Quale che sia la tipologia di attacco, che sia un malware generico o un ransomware, la prima preoccupazione è accertarsi che niente possa penetrare l’infrastruttura e restare inosservato. Prima che qualsiasi cosa venga estratta, gli aggressori devono accedere alla tua infrastruttura.

Oggi, gli utenti accedono ai dati utilizzando reti che l’azienda non controlla e dispositivi che non gestisce, rendendo obsolete le sole misure di sicurezza locali.

Ciò significa che gli autori delle minacce possono lanciare attacchi di phishing per compromettere le credenziali degli utenti o sfruttare un’app vulnerabile per entrare nella tua rete; come abbiamo detto, bypassando i tuoi sistemi di controllo. E una volta che sono all’interno della tua infrastruttura, distribuiscono rapidamente malware per creare back-door persistenti che consentono loro di entrare ed uscire a piacimento, portando via ciò che di prezioso possiedi: dati ed informazioni. Se riescono ad impossessarsi di credenziali con maggiori privilegi, diventa quasi impossibile impedire loro di spostarsi lateralmente e tenere i dati in ostaggio.

Come proteggersi dal ransomware

Ci sono una serie di passaggi che un cyber criminale deve affrontare per arrivare alla tua rete, entrare nella tua infrastruttura e chiedere un riscatto. Questo ci porta a comprendere che esistono anche vari livelli di sicurezza e protezione dell’infrastruttura e dei dati.

Ecco alcuni consigli:

Blocca gli attacchi di phishing e nascondi le app abilitate al Web

Uno dei modi più semplici in cui gli aggressori ottengono l’accesso è impossessarsi di un account utente compromettendone le credenziali con attacchi di phishing.

È fondamentale essere in grado di ispezionare il traffico Web su qualsiasi dispositivo per impedire a questi attacchi di colpire sia gli utenti di PC che di dispositivi mobili. Così da impedire a monte la compromissione di un account.

Inoltre, i cyber criminali eseguiranno anche scansioni del Web per trovare infrastrutture esposte o reti vulnerabili. Molte organizzazioni dispongono di app o server esposti al Web per consentire l’accesso remoto, ma ciò significa che gli aggressori possono trovarli e cercarne le vulnerabilità. L’occultamento di queste app è una tattica di difesa chiave. Questo aiuta l’azienda ad allontanarsi dall’accesso sfrenato fornito dalle VPN e ad assicurarti che solo gli utenti autorizzati accedano ai dati di cui hanno bisogno.

Rileva e rispondi a comportamenti anomali

Se gli aggressori riescono a entrare nella tua infrastruttura, inizieranno a spostarsi lateralmente per condurre una ricognizione. Questo per trovare ulteriori vulnerabilità con l’obiettivo finale di scoprire i dati sensibili. Alcuni dei passaggi che potrebbero intraprendere includono la modifica delle impostazioni per ridurre le regole di sicurezza, l’estrazione dei dati e di ulteriori credenziali e il caricamento di malware.

Alcuni di questi passaggi potrebbero non essere rilevati da un occhio non esperto, ma possono essere considerati comportamenti anomali. È qui che diventa essenziale la comprensione del comportamento solito di utenti e dispositivi e la segmentazione dell’accesso a livello di applicazione. Per fermare il movimento laterale, devi assicurarti che nessun utente abbia credenziali e privilegi innecessari e che l’utente non stia agendo in modo dannoso. È anche fondamentale essere in grado di rilevare questi privilegi eccessivi o configurati in modo errato per poter impedire modifiche alle app e alla posizione del cloud.

Rendi i dati inutili per il riscatto con la crittografia proattiva

Il passaggio finale di un attacco ransomware è tenere i tuoi dati in ostaggio. Oltre a crittografare i dati e bloccare gli account amministratori, l’hacker potrebbe anche rubare alcuni dati da utilizzare come leva, o ancora eliminare o crittografare tutto ciò che è nei tuoi database.

Nell’88% dei casi è solo in questa fase che l’azienda e la leadership si accorgono che c’è un attacco in corso. Quando ormai i dati sono stati rubati, i privilegi modificati, e il funzionamento dell’infrastruttura compromesso, solo a questo punto scattano i campanelli dall’allarme e simultaneamente le richiesta di riscatto.

Tuttavia, puoi far sì che tutti i loro sforzi siano vanificati se quei dati vengono crittografati in modo proattivo dalla tua piattaforma di sicurezza; rendendoli in gran parte assolutamente inutili per chi li estrae. La crittografia è una parte fondamentale di qualsiasi strategia di prevenzione della perdita di dati (DLP) e attivarla al di fuori delle politiche di protezione dei dati contestuali può aiutarti a proteggere i tuoi dati più sensibili dalla compromissione.

dota la tua azienda di un security operation center

Un attacco ransomware non è solo un singolo evento; è una minaccia persistente. Per proteggere la tua organizzazione, hai bisogno di un quadro completo di ciò che sta accadendo ai tuoi endpoint, utenti, app e dati. Ciò garantisce che tu possa bloccare gli attacchi di phishing, nascondere le app Web, rilevare e rispondere alle intrusioni e proteggere i tuoi dati anche nell’ipotesi peggiore che vengano estratti e tenuti in ostaggio.

Quindi, oltre a software di controllo che tengano traccia dei dati di telemetria relativi all’attività di accesso dei tuoi utenti, allo stato del loro dispositivo aziendale e al modo in cui vengono gestiti i dati, servirà un controllo costante sulle anomalie.

Un SOC (Security Operation center) è un centro operativo tramite il quale vengono garantiti i servizi di gestione, analisi, monitoraggio e difesa della sicurezza IT di un’azienda. Attraverso un team di professionisti, Security Architect Srl analizza l’intero flusso dei dati ed esercita un controllo su tutti i dispositivi aziendali, compresi quelli cloud e di terze parti, individuando e contrastando gli attacchi e le minacce alla cyber security prima che abbiano un impatto sull’azienda.

DISPORRE DI IMMUTABLE DATA BACKUP

I backup convenzionali dei dati, per quanto imprescindibili, potrebbero non essere efficaci per ripristinare i dati che sono stati crittografati da un attacco, poiché il backup potrebbe essere esso stesso crittografato o eliminato da un attacco. In effetti, gli attacchi ransomware che prendono di mira specificamente i backup sono in aumento.

Sebbene i sistemi di archiviazione primari debbano essere aperti e disponibili per i sistemi client, i dati di backup devono essere isolati e immutabili. È l’unico modo per garantire il ripristino quando i sistemi di produzione sono compromessi. Un backup immutabile è immune alle successive infezioni da ransomware.

Un backup immutabile integrato aiuta a garantire il ripristino dopo attacchi ransomware assicurandoti di avere sempre un backup pulito. Disporre di immutable backup significa essere in grado di recuperare i dati dopo un’infezione da ransomware ed evitare di pagare un riscatto.

Contattaci: info@securityarchitect.it

scopri i nostri servizi:

Ultimi due giorni per registrarsi ad ACN: obbligo per le aziende coinvolte nella NIS2

Le 7 tendenze chiave della Cybersecurity e dell’IT nel 2025

Aeroporti di Puglia: ZERO attacchi andati a buon fine, la fortezza CyberSecurity targata Security Architect srl ha mantenuto le promesse

Cybersecurity aziendale: il tuo investimento è davvero efficace?

- Blog (75)

- Case Studies (20)

- Eventi (2)

- News (72)

- Febbraio 2025 (1)

- Gennaio 2025 (1)

- Dicembre 2024 (1)

- Novembre 2024 (2)

- Ottobre 2024 (2)

- Settembre 2024 (3)

- Luglio 2024 (4)

- Giugno 2024 (1)

- Aprile 2024 (2)

- Marzo 2024 (2)

- Febbraio 2024 (3)

- Gennaio 2024 (1)

- Dicembre 2023 (1)

- Novembre 2023 (4)

- Agosto 2023 (2)

- Luglio 2023 (3)

- Maggio 2023 (1)

- Marzo 2023 (3)

- Febbraio 2023 (2)

- Gennaio 2023 (3)

- Dicembre 2022 (2)

- Novembre 2022 (2)

- Ottobre 2022 (4)

- Settembre 2022 (2)

- Agosto 2022 (1)

- Luglio 2022 (4)

- Giugno 2022 (3)

- Maggio 2022 (3)

- Aprile 2022 (3)

- Marzo 2022 (3)

- Febbraio 2022 (3)

- Gennaio 2022 (2)

- Dicembre 2021 (4)

- Novembre 2021 (2)

- Ottobre 2021 (4)

- Settembre 2021 (4)

- Luglio 2021 (2)

- Giugno 2021 (1)

- Maggio 2021 (8)

- Aprile 2021 (27)

- Marzo 2021 (7)