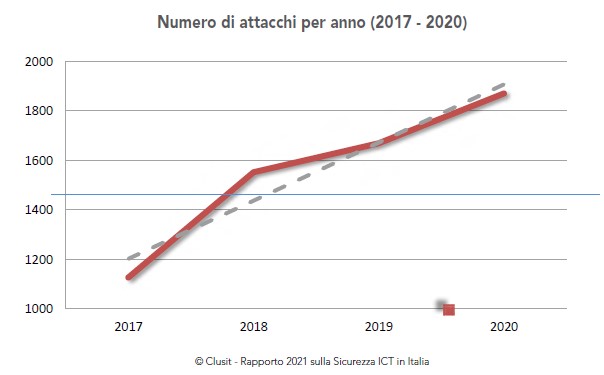

Osservando le statistiche, può sembrare che le aziende siano destinate a perdere sempre la battaglia per la sicurezza informatica.

Secondo l’FBI, il costo della criminalità informatica negli Stati Uniti è stato di 3,5 miliardi di dollari nel 2019.

In Europa e in Italia il bilancio non è stato da meno.

I costi globali della criminalità informatica cresceranno del 15% all’anno nei prossimi tre anni, raggiungendo 10,5 trilioni di dollari all’anno entro il 2025, rispetto ai 3 trilioni di dollari del 2015.

Come spesso ci siamo detti per proteggere le nostre aziende dagli attacchi dobbiamo passare da processi tradizionalmente reattivi a tattiche e strategie più proattive.

Che cos’è un servizio di Threat Intelligence?

L’intelligence sulle minacce è il corpo di conoscenze che gli esperti utilizzano per comprendere le minacce informatiche che devono affrontare.

Quindi la threat intelligence è l’insieme di dati che vengono raccolti, elaborati e analizzati per comprendere le motivazioni, gli obiettivi e i comportamenti di attacco dei criminali informatici. L’intelligence sulle minacce ci consente di prendere decisioni per la sicurezza basate sui dati e di prevedere tempi ed esiti di alcuni attacchi.

Perché è importante per un’azienda?

La Threat Intelligence è diventata un elemento cruciale della sicurezza informatica perché aiuta a determinare in modo proattivo quali minacce rappresentano i maggiori rischi per la tua azienda.

Le informazioni generate da queste pratiche offrono informazioni sulle minacce che hanno, saranno o stanno prendendo di mira l’organizzazione, i suoi dipendenti e clienti. Queste potenziali minacce potrebbero portare alla perdita di entrate, a danni di reputazione, alla destabilizzazione delle operazioni e altro ancora.

Il problema per molte aziende è che i professionisti in questo campo così specifico sono difficili da reperire e richiedono grosse fette di budget.

È qui che Security Architect srl colma una lacuna.

Quando investi in servizi di threat intelligence mirati, ti assicuri che le informazioni generate siano utilizzabili, portino a delle strategie di protezione concrete.

Per approfondire ulteriormente i servizi legati al nostro SOC:

scopri i nostri servizi:

Ultimi due giorni per registrarsi ad ACN: obbligo per le aziende coinvolte nella NIS2

Le 7 tendenze chiave della Cybersecurity e dell’IT nel 2025

Aeroporti di Puglia: ZERO attacchi andati a buon fine, la fortezza CyberSecurity targata Security Architect srl ha mantenuto le promesse

Cybersecurity aziendale: il tuo investimento è davvero efficace?

- Blog (75)

- Case Studies (20)

- Eventi (2)

- News (72)

- Febbraio 2025 (1)

- Gennaio 2025 (1)

- Dicembre 2024 (1)

- Novembre 2024 (2)

- Ottobre 2024 (2)

- Settembre 2024 (3)

- Luglio 2024 (4)

- Giugno 2024 (1)

- Aprile 2024 (2)

- Marzo 2024 (2)

- Febbraio 2024 (3)

- Gennaio 2024 (1)

- Dicembre 2023 (1)

- Novembre 2023 (4)

- Agosto 2023 (2)

- Luglio 2023 (3)

- Maggio 2023 (1)

- Marzo 2023 (3)

- Febbraio 2023 (2)

- Gennaio 2023 (3)

- Dicembre 2022 (2)

- Novembre 2022 (2)

- Ottobre 2022 (4)

- Settembre 2022 (2)

- Agosto 2022 (1)

- Luglio 2022 (4)

- Giugno 2022 (3)

- Maggio 2022 (3)

- Aprile 2022 (3)

- Marzo 2022 (3)

- Febbraio 2022 (3)

- Gennaio 2022 (2)

- Dicembre 2021 (4)

- Novembre 2021 (2)

- Ottobre 2021 (4)

- Settembre 2021 (4)

- Luglio 2021 (2)

- Giugno 2021 (1)

- Maggio 2021 (8)

- Aprile 2021 (27)

- Marzo 2021 (7)

2 risposte su “Security Architect Operations Center: Threat Intelligence Services”

[…] Gli hacker malevoli utilizzano metodi sofisticati per nascondere le proprie azioni a vari strumenti di rilevamento del malware. Un servizio di test e monitoraggio costante è il modo più efficace per contrastare queste minacce: consente di eseguire test regolari, ottimizzare il controllo della sicurezza e convalidare il sistema di threat intelligence. […]

[…] Security Architect Operations Center: Threat Intelligence Services Dark Web Monitoring: il nostro SOC in Puglia […]