Che cos’è SSPM?

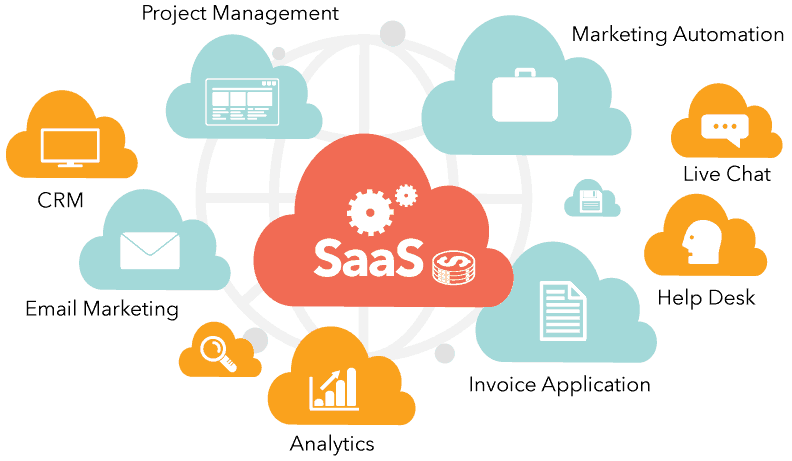

Software-as-a-Service (SaaS) Security Posture Management (SSPM) è una categoria di strumenti di sicurezza per il monitoraggio delle minacce nelle applicazioni SaaS. Configurazioni errate, account utente inutilizzati, diritti utente eccessivi, rischi di non conformità e altri problemi di sicurezza del cloud vengono tutti rilevati dalla sicurezza SSPM.

La facilità con cui le app SaaS (Software as a service) possono essere implementate e adottate oggi è notevole, ma sono diventate un’arma a doppio taglio. Da un lato, le app vengono integrate rapidamente, i dipendenti possono lavorare da qualsiasi luogo e la gestione operativa è minima. D’altra parte, ci sono punti di vulnerabilità che derivano dall’esplosione dell’utilizzo delle app SaaS. Di solito vengono spiegati dalle 3 V:

- Volume: ogni app può avere centinaia di impostazioni. Moltiplichiamo questo numero per migliaia – o decine (o addirittura centinaia) di migliaia – di dipendenti. I team di sicurezza devono prima essere in grado di gestire tutti gli utenti che utilizzano ciascuna applicazione, oltre a familiarizzare con l’insieme specifico di regole e configurazioni di ogni applicazione e assicurarsi che siano conformi alle politiche dell’azienda.

- Visibilità: con questo volume incredibilmente elevato di configurazioni, ruoli utente e autorizzazioni, dispositivi e accesso SaaS-to-SaaS, i team di sicurezza hanno bisogno di visibilità multidimensionale per monitorare tutto, identificare quando c’è un problema e risolverlo rapidamente.

- Velocità: le app SaaS sono dinamiche e in continua evoluzione: le impostazioni delle app devono essere aggiornate, i dipendenti e gli utenti aggiunti o rimossi e i ruoli e le autorizzazioni impostati, reimpostati, aggiornati, ecc., si deve tener conto delle nuove regole di conformità per soddisfare gli standard del settore e le best practice (GDPR, SOC2, ISO, MITRE, ecc.).

Di cosa ci dobbiamo occupare in particolare?

- Gestione degli errori di configurazione (Misconfiguration Management): visibilità e controllo di tutte le configurazioni, impostazioni e controlli di sicurezza integrati in tutte le app SaaS per tutti gli utenti.

- Accesso alle app SaaS-to-SaaS: monitoraggio e gestione di tutte le app di terze parti connesse allo stack SaaS principale dell’azienda.

- Identity e Access Management Governance: consolidamento e convalida dell’identità e dell’accesso degli utenti, consentendo la riduzione della superficie di attacco, programmi SecOps efficienti e integrità operativa (ad esempio, identificazione di account dormienti o utenti esterni con accesso amministrativo).

- Gestione dei rischi utente da dispositivo a SaaS: gestione dei rischi derivanti dal dispositivo dell’utente in base al punteggio di igiene del dispositivo.

- Alert anomalie: monitoraggio tramite SOC di anomalie per il riconoscimento di attacchi DoS o esposizioni a Ransomware.

Perché le aziende hanno bisogno di SaaS Security Posture Management (SSPM)?

Uno dei pericoli dell’utilizzo delle applicazioni SaaS in genere non deriva da una falla di sicurezza nel software stesso, ma piuttosto da una configurazione del software impropria.

La maggior parte delle applicazioni cloud offre opzioni e best practice per la protezione dei dati business-critical.

Le operazioni IT e i team di sicurezza interni hanno già molto da fare, supportando una forza lavoro ibrida e gestendo le sfide quotidiane, quindi dover configurare manualmente le impostazioni di sicurezza necessarie su potenzialmente centinaia di diversi servizi SaaS è una battaglia per la maggior parte delle aziende.

È qui che entra in gioco una soluzione di SSPM.

Molte aziende hanno bisogno di soluzioni per gestire con attenzione la sicurezza del cloud e i controlli degli accessi.

Gli esperti di cyber security seguono processi di configurazione della sicurezza di routine e critici in modo intelligente ed efficiente supportando le organizzazioni nel processi di migrazione, riconfigurazione, impostazione delle policy, ecc.

scopri i nostri servizi:

Ultimi due giorni per registrarsi ad ACN: obbligo per le aziende coinvolte nella NIS2

Le 7 tendenze chiave della Cybersecurity e dell’IT nel 2025

Aeroporti di Puglia: ZERO attacchi andati a buon fine, la fortezza CyberSecurity targata Security Architect srl ha mantenuto le promesse

Cybersecurity aziendale: il tuo investimento è davvero efficace?

- Blog (75)

- Case Studies (20)

- Eventi (2)

- News (72)