In un’era in cui la digitalizzazione permea ogni aspetto della nostra vita quotidiana e lavorativa, la sicurezza fisica e logica assume un ruolo cruciale nella protezione dei dati e delle infrastrutture critiche. Per le aziende italiane, navigare nel panorama della cyber security significa comprendere sia le entità che sovrintendono a questo settore sia le normative e i framework di sicurezza informatica a cui devono conformarsi.

In particolare nei successivi paragrafi capiremo quali sono le normative obbligatorie per le aziende italiane e quali sono i framework più utilizzati e affidabili per rispettarle e faremo un breve excursus su quali siano le organizzazioni di riferimento.

Le aziende italiane devono destreggiarsi in un complesso e frammentario panorama di normative sia a livello nazionale che internazionale.

Normative e Regolamenti Obbligatori per le Aziende Italiane

- GDPR (Regolamento Generale sulla Protezione dei Dati): Il GDPR ha un impatto diretto sulle aziende italiane in termini di gestione e protezione dei dati personali. Il regolamento obbliga tutti i titolari del trattamento dei dati (anche con sede legale fuori dall’UE) che trattano dati di residenti nell’UE ad osservare e adempiere agli obblighi previsti.

- Direttiva NIS (Network and Information Security): Alla sua seconda edizione (NIS 2) questa direttiva si concentra sulla sicurezza delle reti e delle informazioni. Richiede agli stati membri di garantire un livello adeguato di sicurezza delle infrastrutture e degli ambienti IT e OT.

- Codice dell’Amministrazione Digitale (CAD): Specifico per l’Italia, il CAD stabilisce le regole per l’informatica nelle Pubbliche Amministrazioni. Ha, però, ripercussioni anche sulle aziende private, in particolare per quanto riguarda l’interazione digitale con gli enti pubblici.

- Legge 81/2008 sulla sicurezza sul lavoro: Anche se non specifica per la sicurezza informatica, questa legge include disposizioni relative alla sicurezza dei lavoratori che si estendono alla sicurezza informatica, specialmente per quanto riguarda il telelavoro e l’uso di dispositivi digitali.

- Direttiva eIDAS (Electronic Identification and Trust Services for Electronic Transactions in the Internal Market): Stabilisce un quadro normativo per l’identificazione e i servizi fiduciari per le transazioni elettroniche nel mercato interno. Questa direttiva mira a incrementare la sicurezza delle transazioni elettroniche attraverso l’uso di firme elettroniche, sigilli elettronici, servizi di tempo elettronico e altri servizi

- Regolamentazioni settoriali specifiche: Alcuni settori sono soggetti a regolamentazioni specifiche che includono requisiti di sicurezza informatica e protezione dei dati. Ad esempio, il settore finanziario e quello sanitario hanno regolamenti dedicati che impongono standard di sicurezza elevati per la protezione dei dati sensibili.

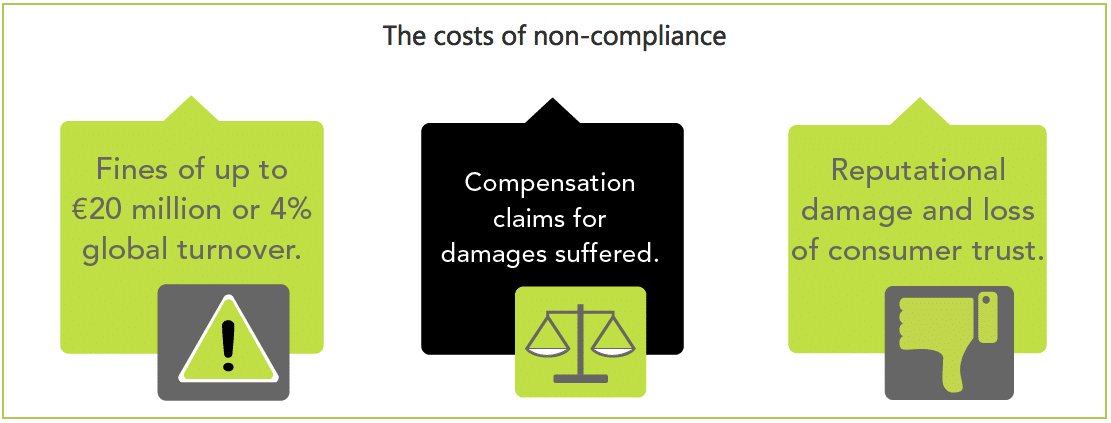

La conformità a tali regolamenti è essenziale per non incorrere in illeciti, in multe salatissime, in danni alla reputazione, perdite di dati e interruzioni dell’attività lavorativa.

Framework di Sicurezza

Esiste una vasta gamma di obblighi normativi e standard di settore che le aziende italiane devono considerare per garantire la sicurezza delle informazioni, delle infrastrutture digitali e dei dati personali.

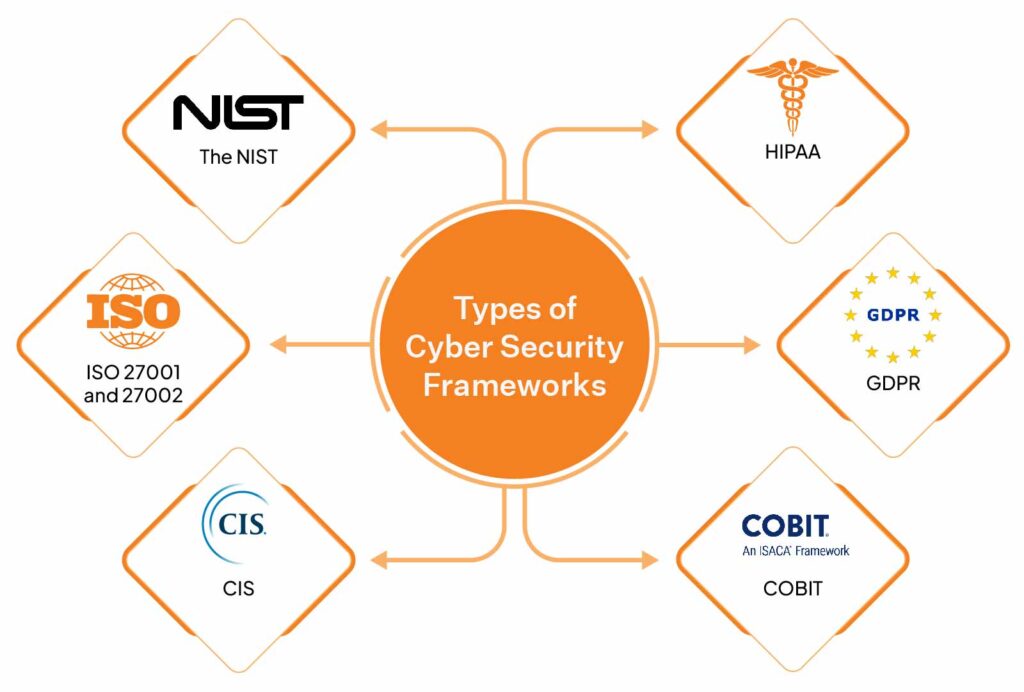

Per conformarsi alle normative e proteggere efficacemente le proprie risorse, le aziende italiane possono adottare diversi framework di sicurezza, i principali sono:

- ISO/IEC 27001: Uno standard internazionale che fornisce i requisiti per un sistema di gestione della sicurezza delle informazioni (SGSI). Aiuta le organizzazioni a proteggere le informazioni in modo sistematico e costante, garantendo al Cliente finale la sicurezza dei dati.

- NIST Cybersecurity Framework: Questo framework offre linee guida volontarie per aiutare le organizzazioni a gestire e ridurre il rischio informatico.

L’adozione di questi framework non è solo una questione di compliance alle normative, ma rappresenta anche una buona pratica per costruire una cultura aziendale solida in materia di sicurezza informatica, essenziale per proteggere i dati e la reputazione in un mondo sempre più connesso.

Altri framework e standard da prendere in considerazione:

- Framework MITRE (ATT&CK): è uno schema globale utilizzato per descrivere il comportamento degli avversari cibernetici. ATT&CK serve come base di conoscenza di tattiche, tecniche e procedure (TTP) utilizzate dagli aggressori durante le fasi di un attacco informatico.

- CIS Controls (Center for Internet Security): sono una serie di azioni prioritarie e pratiche che offrono una difesa specifica contro le minacce più pervasive. Sono progettati per essere applicabili a una vasta gamma di organizzazioni e per aiutare a prevenire gli attacchi informatici più comuni.

- PCI DSS (Payment Card Industry Data Security Standard): è uno standard di sicurezza legato alla Direttiva eIDAS, per i pagamenti elettronici. È obbligatorio per le aziende che elaborano, memorizzano o trasmettono informazioni sulle carte di credito.

- COBIT (Control Objectives for Information and Related Technologies): un framework per la gestione IT che consente ai manager di colmare il divario tra i requisiti di controllo, gli aspetti tecnici e i rischi di business.

- ISO/IEC 27002: è una raccolta di best practices che possono essere adottate per soddisfare i requisiti della norma ISO/IEC 27001 al fine di proteggere le risorse informative. Non è certificabile in quanto raccolta di raccomandazioni.

- ISO/IEC 27017 e ISO/IEC 27018: questi sono standard specifici che forniscono linee guida sulla sicurezza delle informazioni per i servizi in cloud. ISO/IEC 27017 si concentra sulla sicurezza del cloud, mentre ISO/IEC 27018 si concentra sulla protezione dei dati personali nel cloud.

- ITIL (Information Technology Infrastructure Library): orientato alla gestione dei servizi IT.

L’impiego di questi sistemi ausiliari per la sicurezza aziendale dipende dagli obiettivi specifici dell’organizzazione, dal settore di appartenenza, dalle normative applicabili e dalla maturità della security posture a cui si aspira.

Spesso le aziende implementano un mix di questi standard per creare un approccio olistico e multistrato alla sicurezza delle informazioni.

Agenzie ed Enti Preposti alla Cybersicurezza

A livello nazionale:

- ACN (Agenzia per la cybersicurezza nazionale): Istituita nel 2021, l’ACN rappresenta il punto di riferimento in Italia per le strategie nazionali sulla sicurezza informatica. Coordina le iniziative per la protezione delle infrastrutture critiche nazionali, in particolare delle aziende pubbliche e private.

- CERT-AgID (ex CERT PA): Il Computer Emergency Response Team si occupa di prevenire e gestire gli incidenti informatici che riguardano le amministrazioni pubbliche italiane. Funge da supporto tecnico e operativo e da promoter di iniziative di cybersecurity awareness.

A livello internazionale:

- ENISA (Agenzia dell’Unione Europea per la Cybersicurezza): Quest’agenzia lavora al fianco degli stati membri dell’UE e del settore privato per sviluppare una cultura della sicurezza informatica che protegga il mercato interno europeo.

- NATO CCDCOE (Centro di Eccellenza per la Difesa Cibernetica Cooperativa della NATO): Sebbene non sia un’agenzia ma un centro di eccellenza, il NATO CCDCOE gioca un ruolo importante nella promozione delle best practice e nella ricerca sulla sicurezza informatica tra i paesi membri della NATO.

Esistono numerose altre entità importanti a livello globale che si occupano di cybersecurity, ognuna con ruoli, focus e ambiti di intervento specifici.

ALTRI ENTI DA CONOSCERE:

- CISA (Cybersecurity and Infrastructure Security Agency): Ente federale degli Stati Uniti che lavora per migliorare la sicurezza delle infrastrutture critiche e la resilienza cibernetica. Ha un’influenza a livello globale in particolare sulla threat intelligence.

- NIST (National Institute of Standards and Technology): Agenzia del Dipartimento del Commercio degli Stati Uniti che sviluppa standard, linee guida e altre risorse per aiutare le organizzazioni a migliorare la loro sicurezza informatica.

- CSIRT-Italia: è il team nazionale di risposta agli incidenti informatici che opera come punto di riferimento centrale per la gestione delle emergenze informatiche a livello nazionale; è gestito da ACN.

- Polizia Postale: La Polizia Postale e delle Comunicazioni italiana si occupa della sicurezza, della prevenzione e del contrasto dei crimini online.

- ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information): L’agenzia nazionale francese per la sicurezza dei sistemi informativi svolge un ruolo simile a quello dell’ACN. Offre supporto e consulenza in materia di sicurezza informatica per le entità governative e il settore privato.

- BSI (Bundesamt für Sicherheit in der Informationstechnik): Funge da autorità nazionale in materia di sicurezza informatica. Offre servizi di consulenza e supporto per proteggere le infrastrutture IT critiche.

- Europol EC3 (European Cybercrime Centre): Si concentra sulla lotta alla criminalità informatica all’interno dell’Unione Europea, fornendo supporto alle indagini, analisi delle minacce e facilitando la cooperazione tra le forze dell’ordine degli Stati membri.

- INTERPOL Global Complex for Innovation (IGCI): Una divisione di INTERPOL con sede a Singapore che si concentra sulla lotta ai crimini informatici a livello internazionale attraverso la formazione, il supporto alle indagini e la facilitazione della cooperazione tra le forze di polizia di diversi paesi.

Queste sono solo alcune delle molte organizzazioni che contribuiscono a contrastare le minacce informatiche e migliorare la resilienza dei perimetri delle singole aziende e dei perimetri nazionali e internazionali.

Normative e Framework per la sicurezza informatica, conclusioni:

Per rispettare le normative, i regolamenti obbligatori e i framework di sicurezza informatica, molte aziende trovano necessario e/o vantaggioso collaborare con fornitori specializzati in soluzioni e servizi di sicurezza informatica e IT management. Security Architect srl offre expertise, strumenti e servizi aggiornati che aiutano a navigare la complessità della sicurezza informatica, garantendo al contempo che le pratiche adottate siano conformi agli standard richiesti.

La decisione di avvalersi dei servizi di un’azienda specializzata dipende da vari fattori, inclusa la dimensione dell’azienda, la complessità dell’infrastruttura IT, le risorse interne e le competenze specifiche nel campo della sicurezza informatica.

Servizi cosigliati per rispettare Normative e Framework per la sicurezza informatica:

- Vulnerability Assessment e pen testing: per identificare vulnerabilità e lacune nella sicurezza.

- Assessment su conformità e governance: per valutare la security posture aziendale e assicurare la compliance alle normative obbligatorie.

- Gestione delle identità e degli accessi (IAM): per garantire che solo gli utenti autorizzati possano accedere a informazioni sensibili.

- Protezione dal malware e gestione delle minacce: per difendere contro software dannosi e attacchi informatici.

- Sicurezza dei dati e crittografia: per proteggere le informazioni sensibili, sia in transito che inattive.

- Formazione sulla consapevolezza della sicurezza: per educare i dipendenti sui rischi di sicurezza e le best practice.

Contattaci per iniziare un percorso di miglioramento della security posture verso la compliance alle normative.

Ultimi due giorni per registrarsi ad ACN: obbligo per le aziende coinvolte nella NIS2

Le 7 tendenze chiave della Cybersecurity e dell’IT nel 2025

Aeroporti di Puglia: ZERO attacchi andati a buon fine, la fortezza CyberSecurity targata Security Architect srl ha mantenuto le promesse

Cybersecurity aziendale: il tuo investimento è davvero efficace?

Le 5 tecniche malware più comuni nel 2024

- Blog (75)

- Case Studies (20)

- Eventi (2)

- News (72)

- Febbraio 2025 (1)

- Gennaio 2025 (1)

- Dicembre 2024 (1)

- Novembre 2024 (2)

- Ottobre 2024 (2)

- Settembre 2024 (3)

- Luglio 2024 (4)

- Giugno 2024 (1)

- Aprile 2024 (2)

- Marzo 2024 (2)

- Febbraio 2024 (3)

- Gennaio 2024 (1)

- Dicembre 2023 (1)

- Novembre 2023 (4)

- Agosto 2023 (2)

- Luglio 2023 (3)

- Maggio 2023 (1)

- Marzo 2023 (3)

- Febbraio 2023 (2)

- Gennaio 2023 (3)

- Dicembre 2022 (2)

- Novembre 2022 (2)

- Ottobre 2022 (4)

- Settembre 2022 (2)

- Agosto 2022 (1)

- Luglio 2022 (4)

- Giugno 2022 (3)

- Maggio 2022 (3)

- Aprile 2022 (3)

- Marzo 2022 (3)

- Febbraio 2022 (3)

- Gennaio 2022 (2)

- Dicembre 2021 (4)

- Novembre 2021 (2)

- Ottobre 2021 (4)

- Settembre 2021 (4)

- Luglio 2021 (2)

- Giugno 2021 (1)

- Maggio 2021 (8)

- Aprile 2021 (27)

- Marzo 2021 (7)