La Tecnologia Operativa (Operational Technology) include l’hardware e il software dedicati alla modifica, al monitoraggio o alla gestione dei dispositivi fisici e dei processi produttivi di un’azienda. Questi sistemi, a differenza delle tradizionali Tecnologie dell’Informazione (Information Technology), interagiscono direttamente con il mondo fisico.

Lo stretto legame con la realtà materiale conferisce alle OT caratteristiche uniche che comportano sfide di sicurezza informatica assenti nelle architetture di sicurezza IT convenzionali.

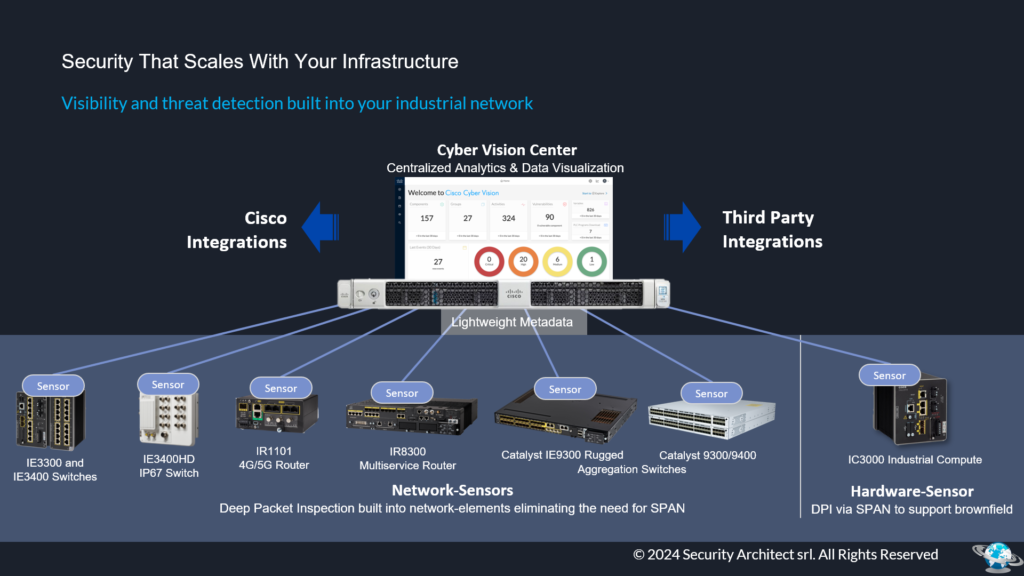

Soluzioni come Cisco Cyber Vision sono essenziali per affrontare queste sfide, offrendo visibilità e sicurezza in tempo reale.

Integrazione tra IT e OT

Storicamente, i comparti della Tecnologia dell’Informazione (IT) e della Tecnologia Operativa (OT) hanno operato in modo indipendente, ognuno con i propri standard, protocolli e strategie di sicurezza. Di recente, tuttavia, questi due ambiti stanno convergendo, un processo catalizzato dall’evoluzione dell’Industrial Internet of Things (IIoT). Tale convergenza apporta vantaggi evidenti, quali una maggiore efficienza operativa e decisioni basate su dati più accurati. Contemporaneamente, emergono sfide inedite: i sistemi OT diventano vulnerabili agli stessi rischi informatici che da tempo affliggono i sistemi IT.

In questo contesto, Cisco Cyber Vision gioca un ruolo cruciale, fornendo una piattaforma che unisce la gestione e la sicurezza dei dispositivi OT con le infrastrutture IT esistenti.

Sicurezza informatica per Operational Technology

– Requisiti di risposta immediata

I sistemi OT operano spesso in tempo reale e non tollerano ritardi. Un ritardo, anche minimo, può causare gravi interruzioni operative o rappresentare un pericolo per la sicurezza, anche fisica. Pertanto, le misure di sicurezza che introducono latenza, come l’autenticazione a più fattori o il monitoraggio dettagliato delle sessioni, potrebbero non essere praticabili in ambienti OT.

Soluzioni specifiche come Cisco Cyber Vision permettono di monitorare e analizzare costantemente le attività della rete OT senza introdurre latenza.

Per quanto riguarda le soluzioni specifiche come quelle di gestione degli accessi privilegiati (Privileged Access Management), è essenziale valutare attentamente il loro impatto sulle prestazioni del sistema. Ogni soluzione PAM può influenzare le prestazioni in modo diverso a seconda di come è configurata. Pertanto, testare la soluzione in un contesto operativo reale diventa cruciale per garantire che i requisiti di prestazione siano soddisfatti.

Cisco offre diverse soluzioni che possono essere integrate con Cisco Cyber Vision per gestire Multi-Factor Authentication (MFA) e Privileged Access Management (PAM) all’interno di ambienti OT:

- Cisco Identity Services Engine (ISE)

- Cisco Secure Equipment Access

- Cisco Secure Access by Duo

- Cisco Secure Access by Privilege Management (PAM)

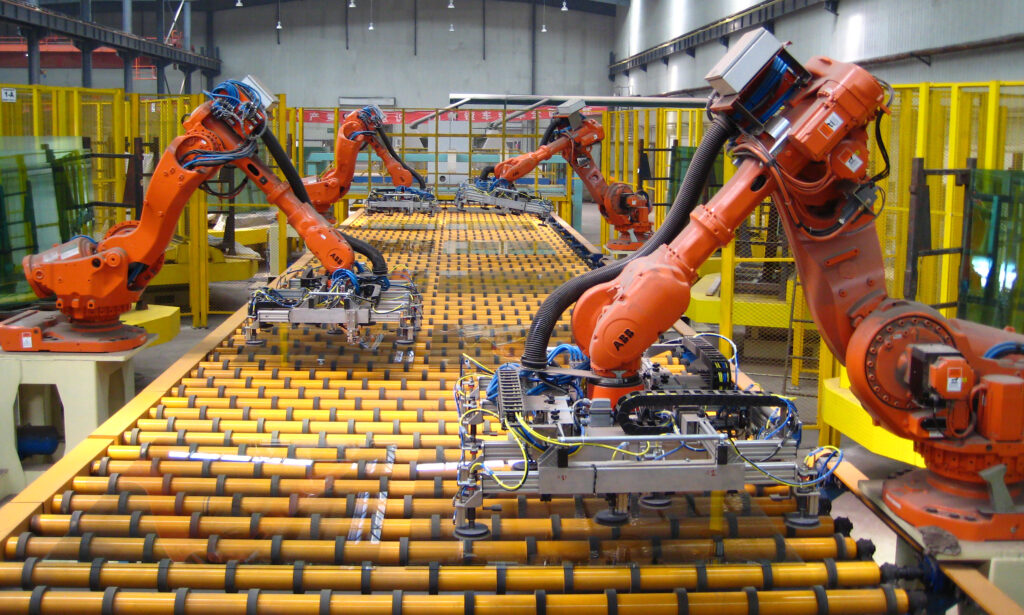

– Sistemi legacy e connettività

Numerosi sistemi di Operational Technology (OT) presentano strutture obsolete, originariamente concepite per operare in condizioni ambientali estreme. Al momento del loro sviluppo, la sicurezza informatica non rappresentava una priorità, il che li rende oggi particolarmente vulnerabili alle emergenti minacce informatiche.

Con l’intensificarsi dell’integrazione tra questi sistemi OT, le reti IT e Internet, si è verificato un significativo aumento della loro vulnerabilità a rischi cyber, ampliando così le potenziali superfici di attacco.

Cisco Cyber Vision aiuta a mitigare questi rischi fornendo un inventario dettagliato e la segmentazione della rete, isolando i componenti critici e riducendo la superficie di attacco.

Le principali sfide in termini di sicurezza includono:

- Mancanza di visibilità e asset management: quasi mai siamo dotati di una dashboard centralizzata che consenta il monitoraggio completo delle attività di rete e dei dispositivi OT, limitando la capacità di rilevare rapidamente potenziali minacce e gestire efficacemente gli asset critici.

- Hardware e software obsoleti: questi componenti sono spesso incompatibili con le tecnologie e i regolamenti attuali ed espongono i sistemi a rischi quali accessi illeciti, violazioni di dati e attacchi ransomware.

- Assenza di crittografia: fondamentale per la sicurezza dei dati, spesso manca nei sistemi OT datati, compromettendo la confidenzialità e l’integrità dei dati.

- Protocolli di comunicazione non sicuri: ad esempio, Modbus, comune nei sistemi OT legacy, non supporta autenticazione né crittografia.

- Capacità limitate di implementazioni di sicurezza: molti sistemi OT tradizionali sono stati progettati prima che la sicurezza informatica diventasse una priorità, rendendo difficoltose le implementazioni di nuove misure di sicurezza.

- Gestione delle connessioni remote: sistemi OT obsoleti possono consentire accessi dall’esterno che rappresentano rischi considerevoli di ingerenza, con il potenziale rischio di facilitare attacchi cibernetici.

- Bassa consapevolezza riguardo la sicurezza: frequentemente, il personale non è adeguatamente formato sulle tematiche di sicurezza informatica, esponendo l’organizzazione a pericoli correlati a human error o tecniche di ingegneria sociale.

- Credenziali prevedibili o di default: apparecchiature OT, in particolare quelle integrate nell’Internet of Things (IoT), possono presentare password predefinite o altre lacune di configurazione che ne compromettono la sicurezza.

– Sicurezza e affidabilità

In ambienti dotati di Operational Technology, il focus principale è garantire la sicurezza e l’affidabilità dei processi fisici controllati, assicurando così la business continuity. Questo approccio si differenzia notevolmente da quello adottato negli ambienti IT tradizionali, dove prevalgono le preoccupazioni per la riservatezza e l’integrità dei dati.

Sicurezza – I sistemi OT controllano processi fisici che, se compromessi da un attacco informatico, possono portare a conseguenze dirette e significative. Immaginiamo un sistema di gestione delle acque: in caso di attacco ai suoi sistemi di controllo e monitoraggio, se non si interviene tempestivamente, le conseguenze possono variare da allagamenti a contaminazione dell’acqua. È quindi fondamentale proteggere questi sistemi da attacchi malevoli che potrebbero causare disfunzioni o manipolazioni pericolose. Questi eventi hanno impatto diretto sulla salute pubblica e sulla sicurezza ambientale.

Affidabilità – È fondamentale che i sistemi OT siano costantemente disponibili e funzionino correttamente per garantire il normale svolgimento dei processi fisici. Ogni interruzione potrebbe provocare significativi problemi operativi e rilevanti perdite economiche.

Business Continuity – Un malfunzionamento dei sistemi OT può avere impatti devastanti, che vanno dalla compromissione della sicurezza umana e ambientale alla perdita di produzione e dati critici, causando notevoli danni finanziari e alla reputazione. Queste conseguenze evidenziano l’importanza cruciale dell’implementazione di robuste misure di cybersecurity per assicurare la continuità operativa e proteggere le infrastrutture critiche.

Cisco Cyber Vision

Per affrontare queste sfide complesse, Cisco offre soluzioni innovative come Cisco Cyber Vision, uno strumento progettato appositamente per la sicurezza dell’Operational Technology. Cisco Cyber Vision consente una visibilità completa e in tempo reale delle reti OT, integrandosi perfettamente con le infrastrutture IT esistenti. Le principali caratteristiche includono:

- Monitoraggio e Analisi: Cyber Vision monitora costantemente le attività della rete OT, identificando dispositivi e comportamenti anomali che potrebbero indicare una minaccia di sicurezza. Questa attività è essenziale per prevenire interruzioni operative e garantire la protezione dei processi fisici.

- Inventario e Segmentazione: fornisce un inventario dettagliato di tutti i dispositivi OT e permette la segmentazione della rete per isolare i componenti critici e ridurre la superficie di attacco. Questa segmentazione è fondamentale per proteggere i sistemi legacy e mitigare i rischi derivanti dalle connessioni remote di terze parti.

- Rilevamento delle Minacce: utilizza tecnologie avanzate di rilevamento delle minacce per individuare comportamenti sospetti e attacchi in corso, permettendo una risposta rapida e mirata.

- Integrazione con Soluzioni IT: Si integra con le soluzioni di sicurezza IT esistenti, come firewall e sistemi di gestione degli eventi di sicurezza, per fornire una protezione completa e unificata.

- Compliance e Reporting: Aiuta le organizzazioni a rispettare le normative di sicurezza fornendo report dettagliati sulle attività di rete e sugli incidenti di sicurezza.

Conclusioni

Le strategie di cybersecurity negli ambienti OT devono essere attentamente bilanciate per non compromettere la funzionalità e l’affidabilità dei sistemi. Un approccio alla sicurezza differenziato è essenziale per proteggere efficacemente queste infrastrutture senza interferire con le operazioni.

Affidarsi a un partner esperto come Security Architect Srl può fare la differenza in questo settore complesso. La nostra organizzazione fornisce da circa due decenni servizi nell’area di Server, Network e Security per aziende operanti in diversi settori industriali (Energy, Oil & Gas, Automotive, Aerospace, ecc.), garantendo soluzioni personalizzate che rispondono alle specifiche esigenze di sicurezza e affidabilità richieste.

In conclusione, la crescente convergenza tra IT e OT esige la definizione di strategie di sicurezza che tengano conto delle particolari necessità degli ambienti di Operational Technology, assicurando così un contesto sicuro e resistente agli imprevisti.

Optando per i servizi di Security Architect Srl, le imprese possono avvalersi di una soluzione strategica su misura, concepita per salvaguardare le operazioni critiche senza impattare sulle linee di produzione. Cisco Cyber Vision rappresenta un elemento chiave in queste strategie, poiché fornisce visibilità, protezione e integrazione necessarie per affrontare efficacemente le sfide specifiche degli ambienti OT.

scopri i nostri servizi:

Ultimi due giorni per registrarsi ad ACN: obbligo per le aziende coinvolte nella NIS2

Le 7 tendenze chiave della Cybersecurity e dell’IT nel 2025

Aeroporti di Puglia: ZERO attacchi andati a buon fine, la fortezza CyberSecurity targata Security Architect srl ha mantenuto le promesse

Cybersecurity aziendale: il tuo investimento è davvero efficace?

Le 5 tecniche malware più comuni nel 2024

SIEM, EDR, SOC: sicurezza IT proattiva e conformità NIS2

Cloudflare sventa il più grande attacco DDoS della storia

Continuità operativa: soluzioni avanzate per la protezione dei sistemi

Cloud Security: rischi e soluzioni integrate

- Blog (75)

- Case Studies (20)

- Eventi (2)

- News (72)