Nel settore della cybersecurity, la visibilità del traffico di rete è cruciale. Tuttavia, il traffico crittografato rappresenta una sfida significativa: come garantire la sicurezza senza compromettere la privacy? Cisco ha risolto questo dilemma con il suo innovativo Encrypted Visibility Engine (EVE), che recentemente ha vinto il Pinnacle Award nella categoria Strategic Impact.

La Soluzione EVE

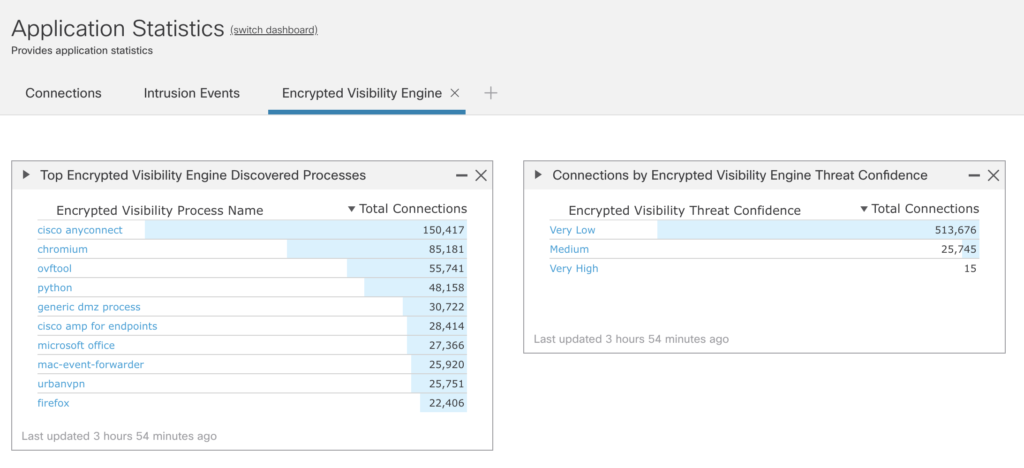

EVE di Cisco gestisce la complessità del traffico criptato impiegando tecniche avanzate di intelligenza artificiale e machine learning per analizzare i pattern del traffico senza la necessità di decrittarlo. Questa tecnologia consente di identificare le minacce e fornire visibilità sulle applicazioni in tempo reale, preservando l’integrità e la privacy dei dati criptati.

Questo approccio innovativo è paragonabile a guardare nel buio, poiché consente un monitoraggio completo della sicurezza e la rilevazione delle minacce nel traffico crittografato, un’area tradizionalmente oscura.

Funzionamento di EVE

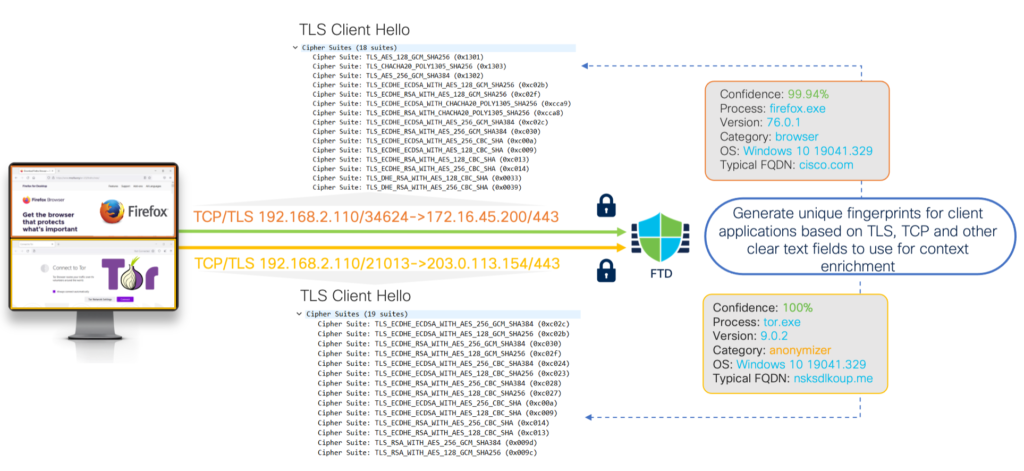

L’Encrypted Visibility Engine ispeziona la parte Client Hello dell’handshake TLS per identificare i processi client. Questo pacchetto iniziale di dati inviato al server fornisce una chiara indicazione del processo client sull’host. Questa impronta digitale, insieme ad altri dati come l’indirizzo IP di destinazione, costituisce la base per l’identificazione dell’applicazione da parte di EVE. Identificando impronte digitali specifiche dell’applicazione durante l’instaurazione della sessione TLS, il sistema può identificare il processo client e prendere decisioni appropriate (consentire/bloccare l’applicazione).

EVE è in grado di identificare oltre 5.000 processi client, mappandone molti per applicazioni client e utilizzandoli come criteri nelle regole di controllo accessi. Questo permette al sistema di riconoscere e gestire queste applicazioni senza abilitare la decrittazione TLS. Grazie alle impronte digitali di processi maligni noti, la tecnologia EVE può inoltre identificare e bloccare traffico maligno crittografato senza bisogno di decrittazione in uscita.

Grazie alla tecnologia di machine learning (ML), Cisco analizza quotidianamente oltre un miliardo di impronte digitali TLS e più di 10.000 campioni di malware per sviluppare e aggiornare i database di EVE. Successivamente, questi aggiornamenti vengono distribuiti ai clienti tramite il pacchetto del Database delle Vulnerabilità Cisco (VDB).

Se EVE non riconosce un’impronta digitale, identifica l’applicazione client e stima il punteggio di minaccia del primo flusso utilizzando i dettagli della destinazione, come l’indirizzo IP, la porta e il nome del server. In questo caso, lo stato delle impronte digitali è randomizzato e può essere visualizzato nei log di debug. Per i flussi successivi con la stessa impronta digitale, EVE salta la rianalisi e segna lo stato dell’impronta digitale come non etichettato. Se si intende bloccare il traffico basandosi sui punteggi bassi o molto bassi di EVE, il flusso iniziale viene bloccato. Tuttavia, i flussi futuri saranno consentiti una volta che l’impronta digitale dell’applicazione è memorizzata nella cache.

EVE è progettato per integrarsi senza problemi con i firewall di Cisco, come Cisco Firepower e Cisco ASA, offrendo una soluzione completa e robusta. L’integrazione di EVE nei firewall esistenti è rapida e non richiede modifiche sostanziali all’infrastruttura. Inoltre, supporta una vasta gamma di protocolli e standard di crittografia, rendendolo adatto a diversi ambienti di rete. Grazie alla compatibilità con Cisco SecureX, EVE consente una gestione centralizzata e una risposta rapida agli incidenti di sicurezza.

EVE si integra con i firewall, aggiungendo un livello di protezione senza precedenti. Ecco come funziona in breve:

- Analisi Avanzata: utilizza algoritmi di AI e ML per esaminare i pattern del traffico criptato, identificando comportamenti anomali che potrebbero indicare minacce.

- Rilevamento delle Minacce: grazie alla sua capacità di apprendimento automatico, EVE riconosce attività sospette basandosi su anomalie nel traffico, piuttosto che sul contenuto specifico dei dati.

- Visibilità Applicativa: offre una visione completa delle applicazioni che operano sulla rete, anche se criptate, aiutando a identificare e monitorare il traffico legittimo e potenzialmente dannoso.

- Zero Decryption: mantiene la crittografia intatta, garantendo che la privacy dei dati non venga mai compromessa, e permettendo al contempo una protezione efficace e il rispetto delle normative vigenti.

Vantaggi della Soluzione Cisco

- Privacy e Sicurezza: come già evidenziato, i dati possono essere monitorati senza decrittazione, assicurando così sia la sicurezza che la privacy.

- Efficienza: rileva minacce in tempo reale senza rallentare le performance della rete.

- Affidabilità: grazie al suo addestramento su vaste quantità di dati, EVE garantisce un’elevata precisione nel rilevamento delle minacce.

- Integrazione Semplice: si integra facilmente con i firewall Cisco e altre soluzioni preesistenti.

Il nostro ruolo come Cyber Security Specialist e System Integrators

Come specialisti di sicurezza informatica e system integration, il nostro compito è implementare le soluzioni più avanzate per i nostri clienti. Con EVE di Cisco, possiamo offrire ai nostri clienti una protezione all’avanguardia. Ecco come lo facciamo:

- Valutazione delle esigenze del cliente: analizziamo le specifiche esigenze di sicurezza dei nostri clienti con risk e vulnerability assessment.

- Implementazione personalizzata: configuriamo e integriamo EVE nei sistemi esistenti dei clienti, garantendo una transizione senza problemi.

- Monitoraggio continuo: offriamo servizi di monitoraggio e manutenzione per assicurare che il sistema funzioni al massimo delle sue prestazioni.

- Formazione: forniamo formazione al personale per garantire una comprensione completa delle nuove tecnologie implementate.

Pinnacle Award

Il recente Pinnacle Award nella categoria Strategic Impact conferma l’eccellenza di Cisco, nostro partner strategico. Questo riconoscimento sottolinea l’importanza della visibilità e della sicurezza nel traffico criptato, un’area dove Cisco continua a innovare e a stabilire nuovi standard.

EVE di Cisco segna un notevole progresso nella protezione delle reti moderne. Questa tecnologia permette di fornire ai clienti una soluzione che integra sicurezza avanzata e tutela della privacy, mantenendoli sempre un passo avanti rispetto alle minacce. La nostra esperienza come specialisti ci permette di implementare EVE con efficienza, assicurando una protezione solida e una gestione ottimale della sicurezza informatica.

scopri i nostri servizi:

Ultimi due giorni per registrarsi ad ACN: obbligo per le aziende coinvolte nella NIS2

Le 7 tendenze chiave della Cybersecurity e dell’IT nel 2025

Aeroporti di Puglia: ZERO attacchi andati a buon fine, la fortezza CyberSecurity targata Security Architect srl ha mantenuto le promesse

Cybersecurity aziendale: il tuo investimento è davvero efficace?

Le 5 tecniche malware più comuni nel 2024

SIEM, EDR, SOC: sicurezza IT proattiva e conformità NIS2

Cloudflare sventa il più grande attacco DDoS della storia

Continuità operativa: soluzioni avanzate per la protezione dei sistemi

Cloud Security: rischi e soluzioni integrate

- Blog (75)

- Case Studies (20)

- Eventi (2)

- News (72)