Sud Italia e cyber attack

La questione della sicurezza Informatica nel Sud Italia viene raramente sviscerata.

Gli attacchi informatici rappresentano ormai una sfida quotidiana che le imprese italiane devono affrontare e gestire con grande attenzione.

In particolare, nelle regioni del Sud Italia, i cyber attacchi, una volta sporadici, sono diventati una problematica persistente. La ragione di ciò risiede nella rapida evoluzione delle tecniche di aggressione informatica a tappeto e nelle vulnerabilità dei sistemi aziendali, in particolare delle industrie produttive con sistemi di Operational Technology senza alcuna protezione.

Il report sui Cyber Risk Indicators pubblicato da Swascan, ha evidenziato una situazione critica: siamo di fronte a un totale di 489 potenziali vulnerabilità informatiche, tra cui 536 caselle email compromesse, 123 indirizzi IP e 346 servizi esposti su internet.

Il 20% delle vulnerabilità individuate portano a conseguenze importanti in termini economici e reputazionali.

L’analisi è stata condotta analizzando un campione di sole 20 aziende del Mezzogiorno, con i fatturati più alti della zona al 2021.

Perché la sicurezza informatica è una necessità stringente nel Sud Italia?

Le statistiche Eurostat relative al Prodotto Interno Lordo (PIL) raccontano che al 2022 il valore del PIL del Mezzogiorno ammonta a 274 miliardi di euro, un quarto di quello del Nord.

Nel dettaglio, nel 2019 il PIL nazionale ha raggiunto i 1.789 miliardi di euro, così suddivisi: 1.004 miliardi al Nord (591 miliardi nel nord-ovest e 413 miliardi nel nord-est), 385 miliardi al Centro, 273 miliardi al Sud e 620 milioni nelle isole maggiori.

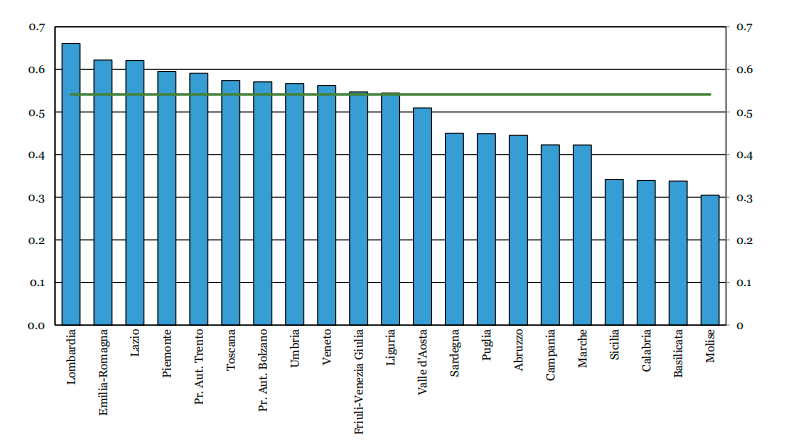

Calabria e Sicilia risultano essere le regioni con il reddito pro-capite più basso, mentre all’interno del Mezzogiorno, Molise e Basilicata emergono come le regioni con la minore ricchezza. La Campania, al contrario, si configura come il principale motore economico del Mezzogiorno, contribuendo con quasi la metà (109,6 miliardi) dei 274 miliardi di euro di PIL dell’intero Sud Italia.

Naturalmente, la gran parte del fatturato sopracitato e del benessere generato li dobbiamo alle PMI e alle Imprese che restano saldamente legate al territorio.

In questo quadro già complesso per imprenditori e personale un attacco informatico può essere devastante, per le perdite economiche, le multe legate alla mancanza di compliance alle normative, la perdita di partner e fiducia da parte dei clienti.

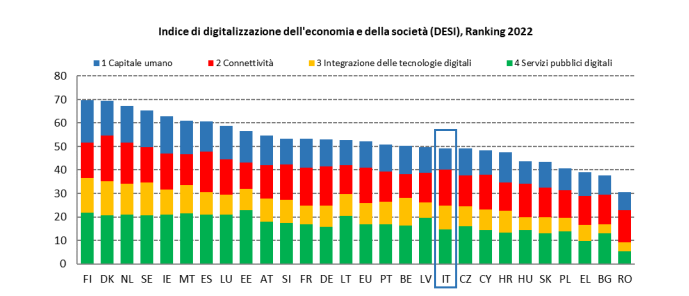

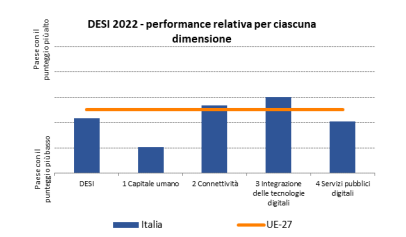

Un altro importante fattore da considerare è il Digital Economy and Society Index. Nel DESI 2022, l’Italia si colloca al diciottesimo posto su ventisette Stati per livello di digitalizzazione, registrando un miglioramento rispetto alla ventesima posizione occupata nel 2021.

Si notano, però, ancora sfide critiche che non sono state superate completamente, nonostante il trend positivo.

Risultano, inoltre, chiari divari e disarmonie tra le Regioni Italiane.

Lo scenario di rischio delle Imprese del Mezzogiorno, potrebbe essere anche collegato al gap della digitalizzazione – in termini di mancanza di tecnologie, competenze e processi.

La connessione tra tali carenze sistemiche e le esposizioni rilevate non è completamente casuale.

Le regioni a rischio attacco informatico

L’analisi effettuata tramite Threat Intelligence, ha consentito di individuare, in base al campione esaminato, le aree più suscettibili a potenziali attacchi informatici e cyber crime.

Nello specifico, le regioni con un’esposizione critica, caratterizzate da una media di oltre 50 vulnerabilità (ricordiamo su 20 aziende totali esaminate) già denunciate e dichiarate, sono:

- Campania

- Puglia

- Molise

Successivamente, la Sicilia presenta una media di vulnerabilità compresa tra 26 e 50, con un’elevata esposizione al rischio cibernetico. In coda, Basilicata, Calabria e Sardegna mostrano un’esposizione ai rischi cibernetici di livello medio, con una media identificata tra 1 e 25 vulnerabilità.

La presenza così elevata di vulnerabilità e le potenziali esposizioni di dati rendono il perimetro del Sud Italia suscettibile a diversi possibili attacchi da parte di cyber criminal: la sicurezza informatica diventa necessità primaria.

In particolare, la principale minaccia è rappresentata dal Ransomware, la forma predominante di cybercrime.

Più debole è la difesa del perimetro, maggiore è la probabilità di subire attacchi kit exploit, DDoS o di semplice social engineering. Infatti, un sistema con un elevato numero di vulnerabilità diventa un obiettivo molto più allettante in termini di rapporto costi-benefici per un hacker malevolo rispetto all’investire su un target adeguatamente difeso. La cyber security funziona, anche, da deterrente prima ancora che gli attacchi vengano sferrati.

Danni reali per le aziende

Analizziamo le conseguenze effettive di un attacco Ransomware.

Innanzitutto, si osserva una diminuzione del fatturato aziendale, con il 66% delle organizzazioni che ha registrato una significativa perdita di entrate a seguito di un attacco, per interruzioni nella produzione, perdita di clienti e partner. A peggiorare il quadro, le richieste di riscatto stanno aumentando: il 35% delle aziende ha effettivamente versato un riscatto, con importi compresi tra 350.000 e 1,4 milioni di dollari, mentre il 7% ha pagato somme superiori a 1,4 milioni di dollari.

Il 53% delle aziende ha segnalato danni al proprio marchio e alla propria reputazione in seguito a un attacco.

Il 29% ha riferito di aver dovuto licenziare dipendenti a causa di pressioni finanziarie.

Il 26% delle organizzazioni ha riferito che un ransomware ha costretto l’azienda a chiudere o a ridimensionare in maniera drastica il business.

Per i dati completi: i dati sono stati ottenuti mediante servizi OSINT (Open Source Intelligence) e CLOSINT (Close Source Intelligence).

Soluzione: Information Security Continuous Monitoring

La progettazione, l’implementazione e il mantenimento di un Security Operation Center possono risultare onerosi e complessi.

Security Architect fornisce il servizio SOC: Vulnerability assessment, continous monitoring, pen testing, security incident detection, incident response in un’unica soluzione!

La soluzione parte da Monitoring ed Early Warning e consente di individuare, rilevare, analizzare e segnalare le potenziali minacce informatiche prima che possano costituire un reale pericolo per le organizzazioni. Può essere ampliata e completata da servizi di Incident Response e Disaster Recovery forniti dai nostri Security Analyst Certificati.

Presto vi aggiorneremo con maggiori dettagli sul nostro 3 tiers SOC.

scopri i nostri servizi:

Ultimi due giorni per registrarsi ad ACN: obbligo per le aziende coinvolte nella NIS2

Le 7 tendenze chiave della Cybersecurity e dell’IT nel 2025

Aeroporti di Puglia: ZERO attacchi andati a buon fine, la fortezza CyberSecurity targata Security Architect srl ha mantenuto le promesse

Cybersecurity aziendale: il tuo investimento è davvero efficace?

- Blog (75)

- Case Studies (20)

- Eventi (2)

- News (72)