L’articolo esamina le tecniche più comuni usate dai cybercriminali per aggirare i controlli di sicurezza, ottenere un accesso prolungato ai sistemi e nascondere attività dannose; attraverso lo studio di strumenti e metodi l’articolo mette in luce come queste strategie avanzate consentano ai malware di eludere i meccanismi di rilevamento e operare inosservati per periodi prolungati.

Le Tattiche, Tecniche e Procedure (TTPs) rappresentano un elemento fondamentale nelle strategie moderne di difesa informatica. A differenza degli Indicatori di Compromissione (IOCs), che possono cambiare frequentemente, le TTPs rimangono più stabili, fornendo un metodo affidabile per identificare minacce informatiche specifiche.

In questo articolo esamineremo le tecniche più comuni adottate dagli hacker che sfruttano le TTPs a loro vantaggio, basandoci sul rapporto Q3 2024 di ANY.RUN sulle tendenze del malware. Inoltre, forniremo esempi concreti di come queste siano applicate nella realtà.

Disabilitazione della registrazione eventi di Windows (T1562.002)

La disabilitazione della registrazione degli eventi di Windows consente ai criminali informatici di evitare che il sistema registri informazioni cruciali sulle loro azioni malevole. Senza i log, dettagli importanti come i tentativi di accesso, le modifiche ai file e i cambiamenti nel sistema non vengono registrati, lasciando i sistemi di sicurezza e gli analisti con dati incompleti o mancanti.

I cybercriminali possono alterare la registrazione degli eventi in vari modi, come modificare le chiavi di registro o utilizzare comandi quali net stop eventlog. Un’altra tecnica diffusa è la manipolazione delle politiche di gruppo. Poiché molti meccanismi di rilevamento si basano sull’analisi dei log per identificare attività sospette, il malware può operare inosservato per lunghi periodi.

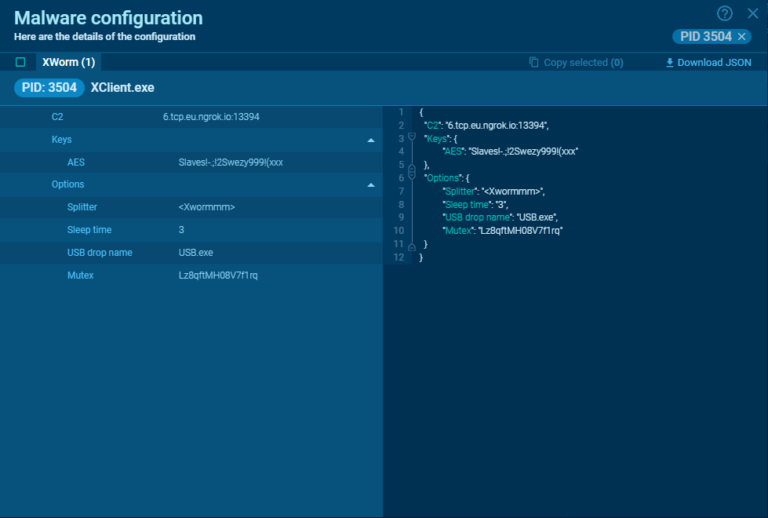

Esempio: XWorm Disabilita i Log dei Servizi di Accesso Remoto

Un esempio pratico di questa tecnica è il malware XWorm, che modifica il registro di sistema per disabilitare i log per RASAPI32, che gestisce le connessioni di accesso remoto. Ciò rende più difficile per i software di sicurezza, come gli antivirus, rilevare l’incidente.

PowerShell Exploitation (T1059.001)

PowerShell è un linguaggio di scripting e una shell a riga di comando integrata in Windows. Gli hacker lo usano per eseguire varie azioni dannose, tra cui la modifica delle impostazioni di sistema, l’esfiltrazione di dati e l’ottenimento di accesso continuo ai sistemi compromessi.

Quando utilizzano PowerShell, i criminali informatici applicano spesso tecniche di offuscamento, come la codifica dei comandi o metodi di scripting avanzati, per eludere i meccanismi di rilevamento.

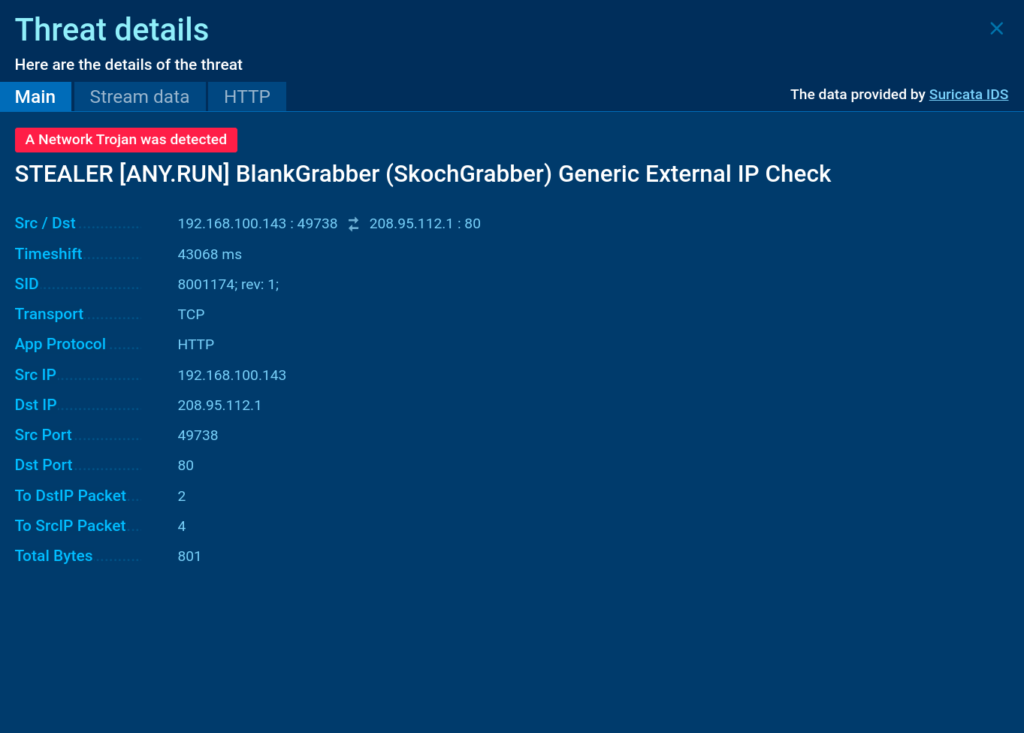

Esempio: BlankGrabber Usa PowerShell per Disabilitare il Rilevamento

Il malware BlankGrabber, utilizzato per rubare dati sensibili, lancia PowerShell per modificare le impostazioni del sistema e disabilitare i servizi di protezione come il Sistema di Prevenzione delle Intrusioni (IPS) e il monitoraggio in tempo reale di Windows.

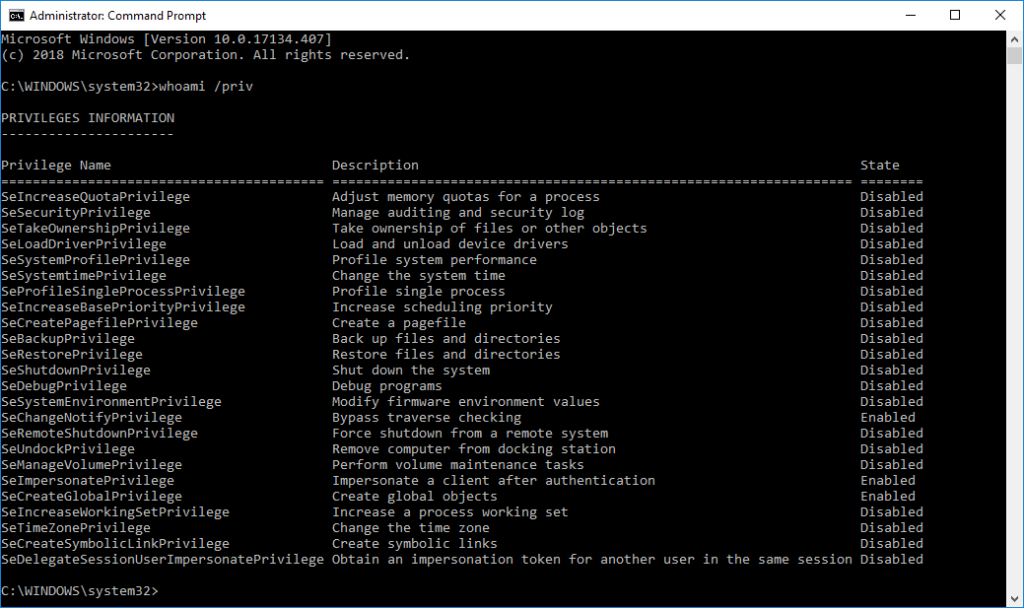

Abuso della Shell dei comandi di Windows (T1059.003)

La shell dei comandi di Windows (cmd.exe) è uno strumento versatile e ampiamente usato per diverse attività legittime di amministrazione del sistema. Tuttavia, il suo utilizzo frequente la rende un’opzione attraente per mascherare azioni dannose.

I criminali informatici utilizzano cmd.exe per eseguire comandi dannosi, inclusi il download di payload da server remoti e l’esecuzione di malware. Poiché cmd.exe è una utility di sistema essenziale e affidabile, questi comandi dannosi possono facilmente essere confusi con operazioni legittime, rendendo difficile il rilevamento in tempo reale.

Esempio: Lumma Usa CMD per Eseguire il Payload

Il malware Lumma, un noto stealer di informazioni attivo dal 2022, sfrutta cmd.exe per eseguire comandi dannosi e modificare i contenuti eseguibili. Per tenere traccia di questi comportamenti, irrilevabili da anti-virus, serve un sistema di monitoraggio attivo.

Modifica delle chiavi di avvio del registro di sistema (T1547.001)

Per garantire che il software dannoso venga eseguito automaticamente ad ogni avvio del sistema, i criminali informatici aggiungono voci alle chiavi di registro specifiche che sono progettate per lanciare programmi all’avvio di Windows (e non solo). Le voci possono anche essere inserite nella cartella di avvio, una directory che Windows scansiona e esegue automaticamente all’accesso dell’utente.

Queste tecniche consentono ai criminali informatici di mantenere una persistenza a lungo termine nel sistema compromesso, garantendo che le loro attività dannose, come l’esfiltrazione di dati o il movimento laterale nella rete, continuino senza interruzioni.

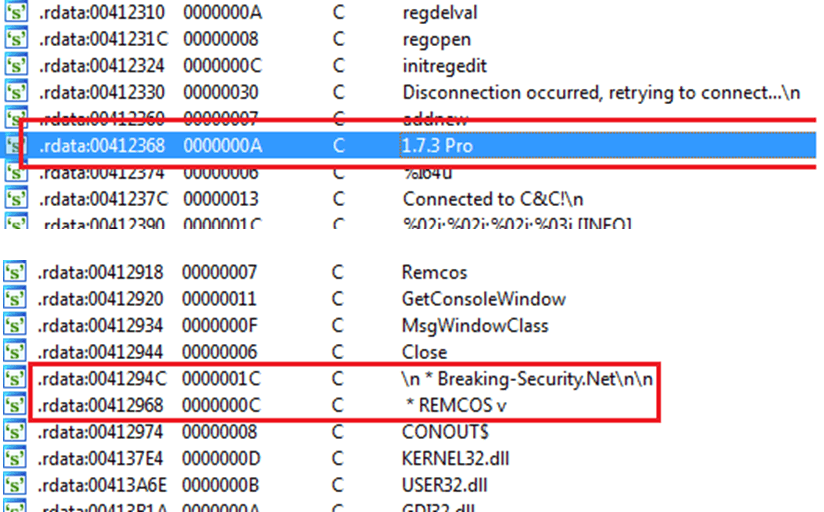

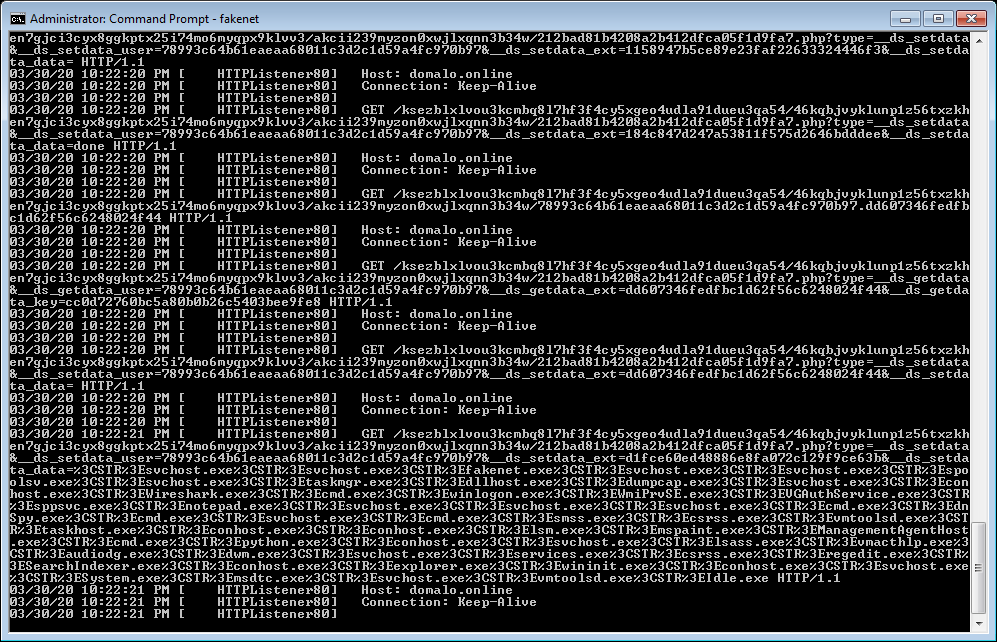

Esempio: Remcos Mantiene la Persistenza Tramite la Chiave RUN

Il malware Remcos sfrutta questa tecnica modificando la chiave di registro HKEY_CURRENT_USER\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\RUN. Inserendo un’apposita voce nella chiave RUN, Remcos viene eseguito automaticamente ad ogni accesso al sistema, mantenendo così la sua persistenza sul client.

Time Based Evasion (T1497.003)

L’evasione basata sul tempo è una tecnica utilizzata dai criminali informatici per eludere il rilevamento da parte di soluzioni di sandboxing. Le sandbox spesso hanno periodi di monitoraggio limitati, di solito solo pochi minuti. Ritardando l’esecuzione del codice dannoso, i criminali informatici riescono a evitare il rilevamento durante questa finestra temporale.

Altri obiettivi di questa tecnica includono il fatto di far apparire il malware benigno durante l’analisi iniziale, riducendo la probabilità che venga contrassegnato come sospetto. Inoltre, l’introduzione di ritardi aiuta a sincronizzare l’esecuzione di componenti differenti del malware, garantendo che i payload secondari siano pronti prima che venga eseguito il principale.

Esempio: DCRAT Ritarda l’Esecuzione Durante l’Attacco

Dark Crystal RAT (DCRAT) utilizza la tecnica time-based evasion per rimanere sotto il radar. Ad esempio, DCRAT può introdurre un ritardo di circa 2 secondi prima di proseguire con l’esecuzione, assicurandosi che tutte le componenti necessarie per il successivo stadio dell’infezione siano state caricate e siano pronte per essere utilizzate. Inoltre, utilizza strumenti legittimi come w32tm.exe per posticipare ulteriormente l’esecuzione.

Conclusioni

Le TTP sono essenziali per capire come operano i criminali informatici e difendersi in modo efficace. Conoscere le tecniche usate per eludere i rilevamenti e mantenere la persistenza nei sistemi infetti è fondamentale per implementare soluzioni di sicurezza solide e reattive. Utilizzare strumenti avanzati come un SOC o una soluzione di gestione e conservazione dei log (log management e retention) permette di analizzare questi comportamenti in tempo reale, fornendo agli analisti di sicurezza informazioni cruciali per contrastare le minacce emergenti, analizzare le attività sospette e proteggere i sistemi aziendali da attacchi informatici mirati.

scopri i nostri servizi:

Aeroporti di Puglia: ZERO attacchi andati a buon fine, la fortezza CyberSecurity targata Security Architect srl ha mantenuto le promesse

Cybersecurity aziendale: il tuo investimento è davvero efficace?

Le 5 tecniche malware più comuni nel 2024

SIEM, EDR, SOC: sicurezza IT proattiva e conformità NIS2

Cloudflare sventa il più grande attacco DDoS della storia

Continuità operativa: soluzioni avanzate per la protezione dei sistemi

Cloud Security: rischi e soluzioni integrate

Cybersecurity e IT service management: soluzioni avanzate per aziende

Post vacanze: adeguamento alla Direttiva NIS 2 entro Ottobre 2024!

- Blog (74)

- Case Studies (20)

- Eventi (2)

- News (70)